Peneliti keamanan telah merilis kode eksploit yang dimodifikasi pada Windows untuk menguji kinerja perlindungan dari pembaruan PrintNightmare yang baru-baru ini dirilis sebagai tambalan darurat. Mereka menemukan bahwa serangan masih mungkin terjadi.

Microsoft telah mengidentifikasi kerentanan (CVE-2021-34527) di Windows Print Spooler sebagai “kritis“Rate. Setelah serangan berhasil, penyerang dapat mengeksekusi kode arbitrer menggunakan hak sistem. Semua versi Windows terancam oleh ini. Seperti yang ditunjukkan dalam pesan peringatan yang diperbaruiPembaruan keamanan untuk Windows 10 versi 1607, Windows Server 2012, dan Windows Server 20216 sekarang juga dirilis.

Tambalan tidak berfungsi jika …

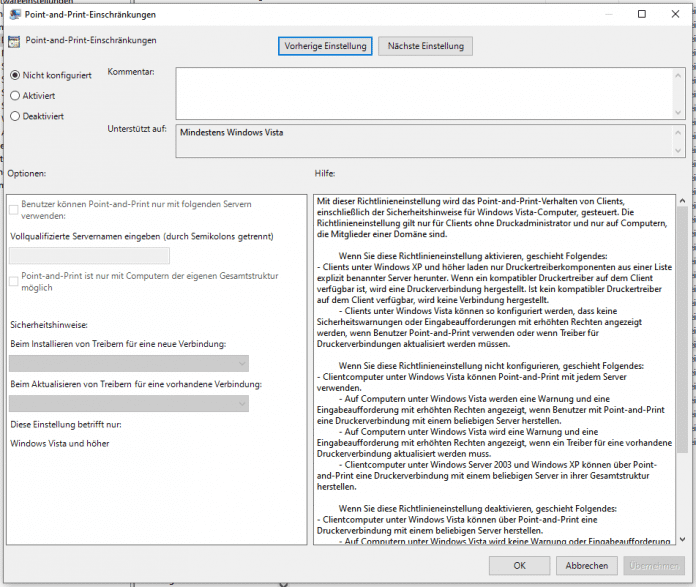

Namun, seperti yang telah ditemukan oleh banyak peneliti keamanan, patch tampaknya tidak melindungi Windows secara efektif dari serangan. jika di Masuk dan Cetak Kebijakan Fungsi NoWarningNoElevationOnInstall aktif, debugging tidak membantu. Tim Tanggap Darurat Komputer Universitas Carnegie Mellon memperingatkan hal ini. Kebijakan ini memungkinkan komputer terhubung ke printer jarak jauh tanpa media penginstalan.

Administrator harus memeriksa apakah kebijakan pembatasan titik dan cetak aktif dan apakah sistem yang ditambal rentan terhadap peretasan sebagai akibatnya.

Kebijakan tidak diaktifkan secara default pada sistem pengujian kami dengan Windows 10 21H1 dan patch keamanan diinstal. Namun, dapat diasumsikan bahwa administrator menggunakan kebijakan tersebut terutama di lingkungan perusahaan untuk menyederhanakan pencetakan. Oleh karena itu, administrator harus memeriksa editor untuk kebijakan grup lokal di bawah Template Administratif, Printer, Batasan Titik dan Cetak, dan apakah layanan dikonfigurasi dan aktif.

Apakah ada patch baru yang datang?

Jika layanan berjalan, administrator harus menggunakan solusi, misalnya, menonaktifkan spooler cetak sepenuhnya untuk melindungi komputer. Saat ini tidak diketahui apakah Microsoft mengetahui masalah ini dan patch baru sedang direncanakan. Permintaan dari heise Security ke Microsoft masih tertunda. (Memperbarui) Sementara itu, Microsoft menjawab: “Saat ini kami tidak dapat mengomentari itu.”

Inti dari PrintNightmare adalah tanda centang yang hilang (ACL) saat berfungsi AddPrinterDriverEx ()Dan RpcAddPrinterDriver () Dan RpcAsyncAddPrinterDriver () Unduh driver. Penyerang yang diautentikasi dapat menandatangani sistem dengan driver kode berbahaya dan akhirnya mengeksekusi kodenya menggunakan hak sistem.

Menurut peneliti keamanan, patch Microsoft tidak mengatasi masalah ACL, sehingga serangan juga mungkin terjadi pada sistem yang ditambal.

(Pembaruan 08/07/2021 10:35)

Jawaban Microsoft telah disertakan dalam teks berjalan.

(Dari)

“Creator. Award-winning problem solver. Music evangelist. Incurable introvert.”

More Stories

Tìm hiểu về HMI và cách sử dụng

Bayonetta 3 – Penyihir mendapat filter telanjang

Apple tidak mengakui kesalahan tentang membangun komputer dengan M2